Eléments de réflexion sur la cotation d’une information en OSINT

Dans un monde saturé de données et de désinformation, comment distinguer l'information stratégique du bruit ambiant ? Cet article propose une méthode rigoureuse, mais simple d'utilisation, pour coter chaque information issue des sources ouvertes selon trois critères essentiels : - Fiabilité de la source, - Véracité du contenu, - Valeur opérationnelle. Basée sur les standards OTAN, cette méthode repose sur un triplet de notation (ex : B2-H) qui facilite le tri, la traçabilité et la priorisation dans les enquêtes ou la veille. Applicable à la cybersécurité, à la lutte contre la désinformation, ou au renseignement judiciaire, cette grille est un outil complémentaire pour tout analyste.

Eric Navenant et Aurélien

5/18/20258 min read

1. Etat de l’art sur la cotation de l’information

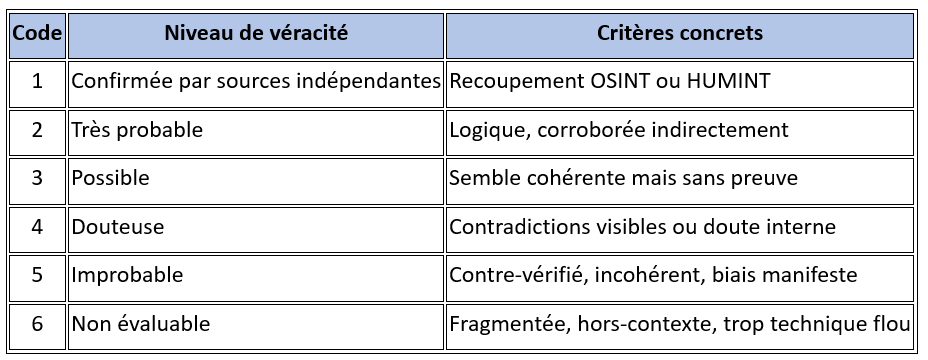

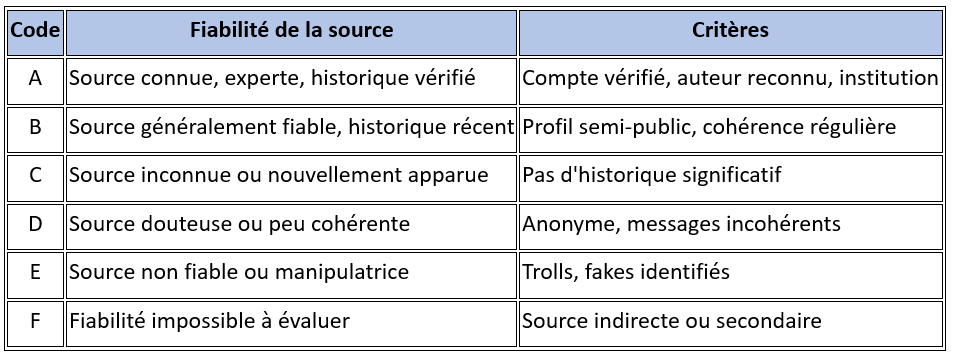

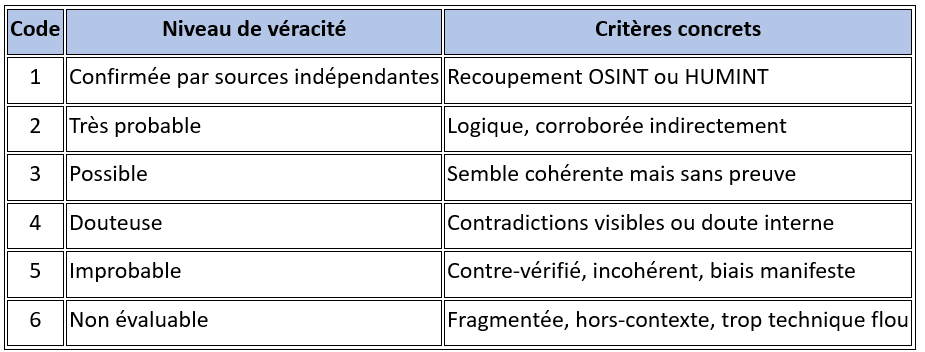

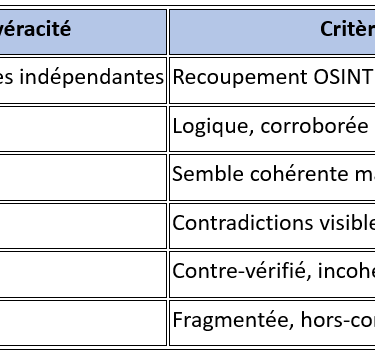

À l’heure où l’OSINT devient un vecteur central de renseignement et d’information, la maîtrise de la cotation s’impose comme un levier de fiabilité, de traçabilité et de prise de décision rapide. Dans le cadre du traitement d’une investigation en sources ouvertes, la cotation des informations constitue une étape cruciale située après leur exploitation et avant leur fusion et analyse. Pour cela, les doctrines militaires (OTAN et TTA 150) proposent d’évaluer systématiquement deux paramètres fondamentaux : la fiabilité de la source (échelle A à F) et la véracité de l’information (échelle 1 à 6).

La fiabilité de la source repose sur son historique et sa compétence perçue, tandis que la véracité de l’information est estimée selon la corroboration ou les contradictions avec d’autres éléments connus.

Chaque information est alors étiquetée par un bigramme, par exemple B2 ou C3, censé guider l’analyste dans ses priorités d'exploitation. Dans le cadre d’une investigation judiciaire en OSINT, ces principes sont encore plus critiques, car :

· Les sources émergent, migrent ou disparaissent rapidement.

· La qualité varie selon les thématiques abordées.

· Les phénomènes de désinformation et de recirculation de fausses données sont omniprésents.

La cotation dans ce domaine doit prendre en compte :

· L’exclusivité de l’information,

· Le niveau de sourcing et la qualité rédactionnelle,

· La cohérence contextuelle avec d'autres données.

De même, d’autres enjeux sont spécifiques à l’environnement numérique :

· Explosion des données ouvertes (open source) mal catégorisées.

· Automatisation indispensable de l’analyse, mais nécessitant :

o Outils de filtrage textuel avancés,

o Structuration préalable de l'information,

o Détection proactive des signaux faibles, réseaux criminels émergents et désinformation.

Il est crucial de noter que même une information mal formulée ou apparemment incohérente peut être stratégique : les analystes doivent garder une capacité critique élevée et intégrer le concept de "signal faible".

Cependant, ce système présente plusieurs limites majeures :

· La subjectivité dans l'évaluation de la fiabilité, particulièrement sensible aux variations de domaine et d'expertise.

· La confusion fréquente entre corroboration multiple et confirmation réelle de la véracité.

· La comparabilité problématique des scores composites (ex. B2 vs C1), rendant l’analyse quantitative incertaine.

· Le manque de granularité : la cotation d’une information brute ne reflète pas nécessairement la qualité d’un renseignement final enrichi.

· Rigidité des échelles inadaptée à des environnements informationnels non structurés, notamment sur Internet.

· Dévalorisation dangereuse des informations jugées "improbables" : l’histoire du renseignement montre que les grandes surprises stratégiques viennent souvent d'informations négligées.

Face à ces insuffisances, il est possible de moderniser l’approche :

· Introduire une logique floue pour mieux intégrer les incertitudes inhérentes au renseignement.

· Dynamiser l’évaluation à travers plusieurs phases du cycle de traitement.

· Pondérer les corroborations selon le degré d’indépendance et la fiabilité relative des sources.

· Distinguer clairement la cotation initiale de l'information brute et celle du produit d'analyse enrichi.

2. Vers une méthode opérationnelle de cotation

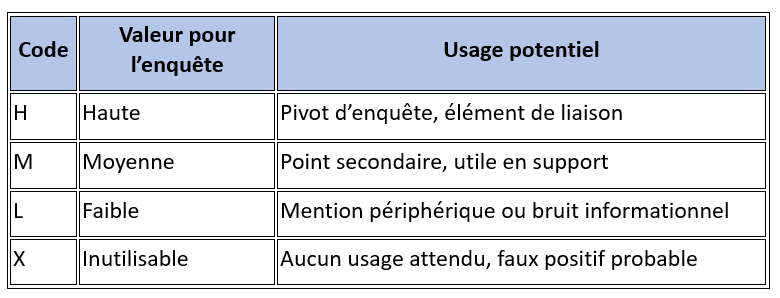

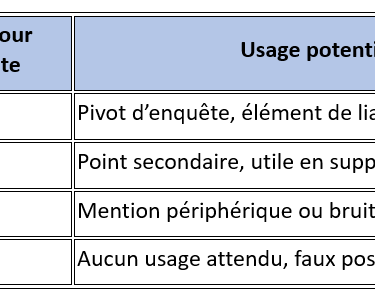

Permettre à un analyste OSINT de noter systématiquement chaque information trouvée, en prenant en compte :

· la source (fiabilité dans un contexte donné),

· le contenu (véracité),

· la valeur opérationnelle (utilité dans l’enquête).

Avant toute analyse de contenu, il est essentiel de commencer par qualifier la source elle-même. Une information, même factuellement correcte, peut perdre toute sa valeur si elle provient d’un canal manipulé ou peu fiable. À l’inverse, certaines données peu structurées mais issues de sources historiquement solides peuvent mériter d’être exploitées. C’est pourquoi cette première étape consiste à coter la source de façon rigoureuse, en tenant compte de son identité, son historique, sa spécialisation et son comportement observé.

Étape 1 : Identifier et coter la source

Source indirecte ou secondaire

Checklist :

· Le profil est-il stable dans le temps ?

· A-t-il déjà fourni des infos confirmées ?

· Quel est son intérêt présumé ? (idéologie, influence, neutre)

Étape 2 : Coter la véracité de l'information

Une fois la source identifiée et cotée, l’analyste doit se concentrer sur le contenu de l’information. Dans un environnement où la désinformation est fréquente et parfois subtile, il est crucial de ne pas confondre répétition avec véracité. Cette étape vise donc à apprécier la cohérence, la confirmation, et la plausibilité de l’information recueillie, indépendamment de son origine, pour établir un niveau de confiance précis.

Facteurs à vérifier :

· Lien vers une autre info confirmée ?

· Cohérence syntaxique et structurelle ?

· Redondance avec d’autres plateformes ?

· Diffusion uniquement par bots ?

Étape 3 : Coter la valeur opérationnelle

Au-delà de la qualité intrinsèque de la source et de l'information, l’analyste doit également évaluer l’utilité concrète de cette information dans le cadre de l’enquête en cours. Certaines données très fiables peuvent n’avoir qu’un intérêt secondaire, tandis qu’une information douteuse peut, bien exploitée, ouvrir une piste stratégique (cf exemples en Annexes). Cette cotation opérationnelle permet de hiérarchiser le traitement des informations et de gérer les priorités analytiques.

Mention périphérique ou bruit informationnel

L’intérêt du triplet de cotation OSINT (source – véracité – utilité) réside aussi dans son interopérabilité avec les systèmes d’analyse numérique. Ce code simple peut être intégré dans des outils d’investigation graphique comme Maltego, IBM i2 Analyst Notebook, ou injecté sous forme de tag dans des structures de notes relationnelles. Utilisé comme balise dans un système de gestion de renseignement ou injecté en métadonnée dans une base de graphe (ex : Maltego), le triplet devient un pivot analytique traçable dans le cycle complet de traitement.

Il permet ainsi de filtrer, regrouper et trier automatiquement les informations collectées en fonction de leur niveau de confiance ou de leur utilité dans un graphe d’enquête. Cette intégration facilite également le travail collaboratif en garantissant une base commune d’interprétation entre analystes, services et outils techniques.

3. Conclusion

La méthode de cotation OSINT proposée ici vise à répondre à un besoin concret : permettre aux analystes de qualifier rapidement et rigoureusement l’information collectée en source ouverte, tout en conservant une approche adaptable, simple à utiliser sur le terrain, et pertinente dans des contextes variés — crise, veille stratégique, investigation numérique, cyberdéfense ou OSINT judiciaire.

De la même manière qu’une position géographique est déterminée par un couple de coordonnées (x ; y), une troisième variable est nécessaire dans un monde en 3 dimensions afin de donner une altitude (x ; y ; z).

Cette 3ème lettre est un ajout opérationnel pour améliorer l'aide à la décision.

En structurant l’analyse autour de trois axes — la source, la véracité, et la valeur opérationnelle — cette méthode fournit une grille de lecture cohérente, évitant à l’analyste de se perdre dans des intuitions floues ou dans la surcharge d’information typique du renseignement moderne. Elle n’a pas pour objectif de mathématiser une réalité fondamentalement qualitative, mais bien de standardiser les jugements sans les figer. C’est une méthode qui cadre sans contraindre.

L'attribution d'un triplet de cotation (ex : C3-H) donne une traçabilité immédiate à chaque item analysé, facilite le dialogue entre analystes, et permet un tri analytique priorisé. Cette approche est d’autant plus efficace lorsqu’elle est intégrée à des outils numériques, via des plateformes collaboratives ou des bases de données enrichies.

Pour autant, cette méthode ne doit pas masquer une vérité fondamentale : l’analyste reste au cœur du processus. Aucun système automatisé, aucun barème rigide ne peut remplacer l’intuition, la culture opérationnelle, la vigilance et le sens critique du professionnel en charge. L’OSINT reste un art autant qu’une science. La méthode de cotation n’est qu’un outil — elle doit rester au service du raisonnement, et non s’y substituer.

En somme, cette approche offre un équilibre entre rigueur et souplesse, entre méthode et discernement, avec une finalité opérationnelle.

Elle est conçue pour accompagner les professionnels du renseignement dans des environnements dynamiques, fragmentés, où la rapidité d’analyse et la fiabilité des conclusions conditionnent directement la qualité des décisions prises.

ANNEXES

Exemple 1 (fictif) – Lutte contre le trafic de stupéfiants

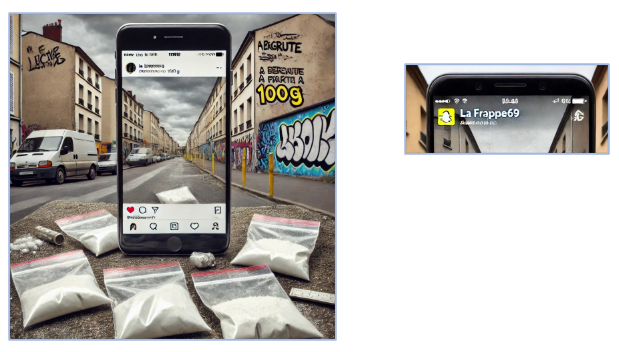

Contexte : Une cellule OSINT territoriale surveille les réseaux sociaux dans le cadre d'une enquête sur un trafic de cocaïne structuré autour d’un point de deal en banlieue lyonnaise. Un compte Snapchat anonymisé, "@Frappe69", publie une vidéo montrant plusieurs sachets conditionnés, accompagnés d’un message : “La livraison est ouverte – à partir de 100g”. L’arrière-plan montre brièvement un mur tagué reconnaissable.

Étape 1 – Évaluation de la source

· Type : Compte Snapchat à usage commercial, pseudonyme, 400 followers.

· Historique : déjà repéré dans d’autres affaires par les BRI locales, contenu récurrent et cohérent.

· Fréquence : actif depuis 6 mois, diffusion quotidienne, heure précise.

· Cotation source : B (source généralement fiable)

Étape 2 – Véracité de l’information

· Eléments visuels : produits filmés identifiables, conditionnement standardisé.

· Lieu présumé : mur tagué présent sur une ancienne procédure de surveillance visuelle.

· Recoupement : un autre compte Telegram partage une photo du même stock, prise sous un angle différent.

· Cotation véracité : 2 (très probable)

Étape 3 – Valeur opérationnelle

· Impact : montre le redémarrage d’un point de deal précédemment démantelé.

· Exploitation possible : croisement avec bornage téléphonique, PLU, vidéosurveillance.

· Utilisation directe : possible demande judiciaire de réquisition auprès de Snapchat.

· Cotation utilité : H (haute)

Résultat du triplet : B2-H

Commentaire : Information issue d’un canal semi-fermé déjà exploité par le passé. Très bon niveau de détail et recoupement visuel. À exploiter en lien avec le groupe judiciaire pour action ciblée sur zone.

Exemple 2 (fictif) – Conflits armés

Contexte : Un analyste OSINT surveille des activités paramilitaires dans la région de Donetsk. Un compte X/Twitter anonyme, pseudonyme "WarZoneHunter42", publie une photo montrant un char T-90M présumé dans une zone théoriquement contrôlée par des forces séparatistes.

Étape 1 – Évaluation de la source

Nom : WarZoneHunter42

Historique : actif depuis 9 mois, 2000 publications, déjà repris par des comptes OSINT réputés.

Comportement : spécialisé sur Ukraine/Russie, publie uniquement du contenu visuel géolocalisé.

Cotation source : B (habituellement fiable)

Étape 2 – Véracité de l’information

· La photo montre un T-90M identifiable par ses caractéristiques (tourelle, ERA, capteurs).

· L’image n’apparaît dans aucune base TinEye ni Google Reverse.

· La localisation affirmée (Nord-Ouest de Donetsk) correspond aux reliefs visibles.

· Un autre compte indépendant a posté une vidéo du même char dans la zone le lendemain.

Cotation véracité : 2 (très probable)

Étape 3 – Valeur opérationnelle

· Ce type de matériel lourd dans cette zone indique un changement significatif de posture militaire.

· Cette info pourrait influencer des décisions stratégiques ou médiatiques.

Cotation utilité : H (haute)

Résultat du triplet : B2-H

Commentaire : Information crédible issue d’une source suivie. Nécessite suivi et recoupement terrain, mais peut être exploitée immédiatement comme alerte stratégique.